Sécurité maximale

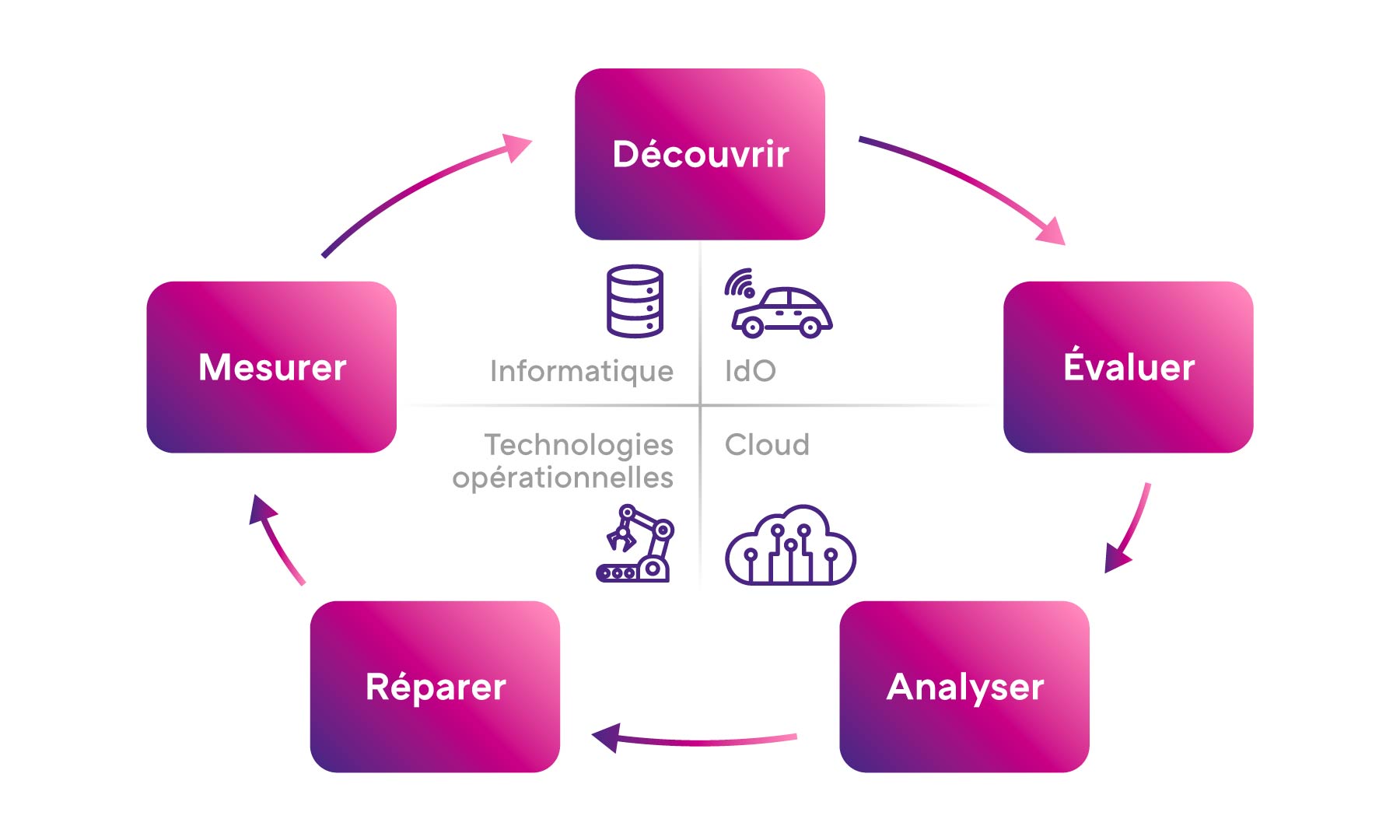

Comment le VOC traite, priorise et répare les vulnérabilités ?

Qu'est-ce que le VOC ?

1. Détection des risques : Le VOC s’appuie sur des outils de scan, d’analyse automatisée et de surveillance continue pour repérer les faiblesses dans les systèmes informatiques, notamment les logiciels obsolètes, les configurations incorrectes ou les nouvelles failles découvertes dans la communauté de la cybersécurité.

- La mise en place des règles de détection

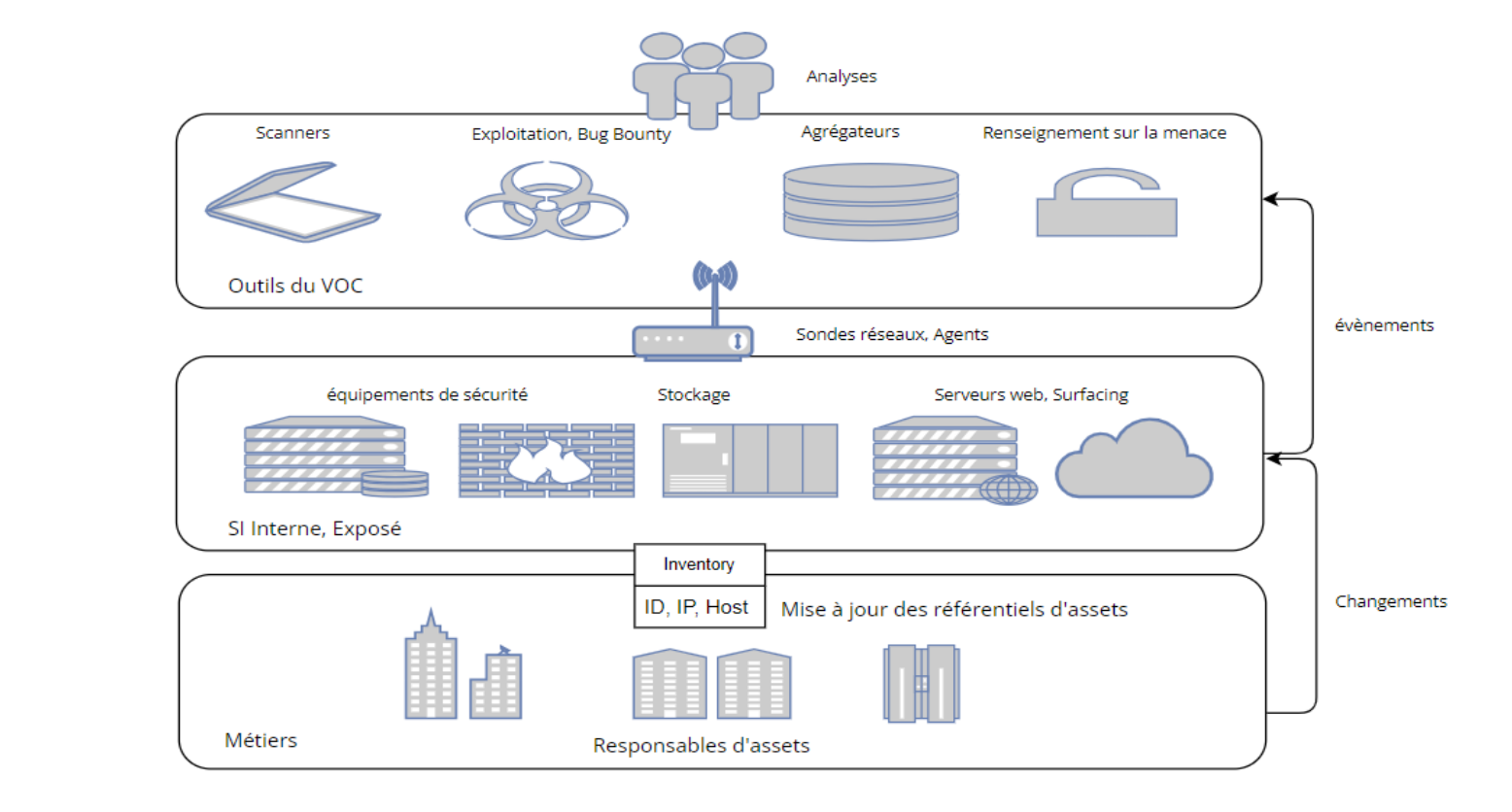

L’implémentation des règles de détection consiste à définir dans l’outil de surveillance les périmètres où le trafic réseau doit être capturé, ainsi que ceux nécessitant des scans spécifiques pour renforcer la sécurité ou appliquer des règles adaptées, notamment dans des secteurs sensibles comme le secteur bancaire. Cela inclut également l’identification des actifs non répertoriés dans la CMDB, susceptibles d’être des indicateurs de compromission pour le SOC (détection des actifs orphelins), ainsi que la gestion de la surface d’attaque et des sources

exposées.

- Optimisation de la gestion des failles grâce à l’inventaire des actifs

La réalisation de l’inventaire des actifs est cruciale pour une gestion efficace des failles, car elle offre une vue d’ensemble claire et détaillée de l’infrastructure à protéger. En répertoriant l’ensemble des actifs (serveurs, applications, équipements), il devient plus simple de prioriser les correctifs, d’identifier les systèmes critiques exposés aux menaces et de suivre l’évolution des fragilités au fil du temps. Cet inventaire permet également aux métiers de définir la criticité de leurs actifs selon les critères DICT (Disponibilité, Intégrité, Confidentialité, Traçabilité), ce qui facilite la priorisation des actions pour le VOC et une qualification plus précise des fragilités. En outre, il permet aux métiers de mieux suivre les changements au sein de leurs périmètres (modification des responsables d’actifs, ajout de dépendances, suppression d’actifs), allégeant ainsi le travail du VOC en termes de temps, de ressources et de gestion des fragilités.

2. Evaluation des risques : Après avoir identifié les vulnérabilités, le VOC en évalue la criticité selon leur impact potentiel sur l’organisation. Cette étape consiste à prioriser les failles en fonction des actifs à protéger, du contexte commercial et des conséquences possibles en cas d’exploitation.

- Stratégies de priorisation

La gestion des vulnérabilités découle d’une appréciation approfondie des risques, influencée par la méthodologie adoptée et la stratégie de cyberdéfense des organisations. Les risques peuvent être évalués soit en fonction de la valeur des actifs, soit selon les scénarios de menace et leur potentiel d’exploitation.

De nombreuses organisations orientent leur approche de gestion des fragilités vers les exploits susceptibles d’avoir un impact critique sur leurs activités, tandis que d’autres privilégient la criticité des activités réalisées par le biais de processus automatisés. Une fois la stratégie mise en place, il devient possible de qualifier la criticité des vulnérabilités en utilisant diverses métriques, telles que les scores CVSS (Common Vulnerability Scoring System), CVE (Common Vulnerabilities and Exposures), CWE (Common Weakness Enumeration) et EPSS (Exploit Prediction Scoring System). Ces outils permettent d’augmenter la pertinence des évaluations pour une meilleure priorisation, notamment dans l’extraction des fragilités très critiques, afin de pouvoir les traiter rapidement selon les délais de remédiation convenus.

3. Remédiation et gestion des correctifs : En étroite collaboration avec les équipes de développement, d’infrastructure et de gestion des systèmes, le VOC veille à l’application rapide des correctifs. Cela inclut le déploiement de patches, la reconfiguration des systèmes ou la mise en place de solutions temporaires pour éviter les incidents.

- Remédiation : elle vise à corriger ou à éliminer complètement une vulnérabilité. Cela peut inclure l’application de correctifs (patches), la mise à jour des systèmes ou le remplacement de logiciels sensibles. L’objectif est de résoudre le problème de façon définitive et de rétablir la sécurité de l’environnement.

- Neutralisation : elle concerne la suppression d’une menace ou la désactivation d’une vulnérabilité afin d’empêcher son exploitation. Cela peut impliquer de désactiver un service, de retirer une fonction vulnérable ou d’isoler un système compromis. Contrairement à la remédiation, la neutralisation ne supprime pas nécessairement la vulnérabilité elle-même, mais elle en empêche l’exploitation.

- Mitigation : elle a pour but de réduire le risque lié à une vulnérabilité sans l’éliminer. Cela peut inclure des actions telles que le renforcement des contrôles de sécurité, la segmentation des réseaux ou l’implémentation de solutions de détection et de prévention. L’objectif est de minimiser l’impact potentiel d’une vulnérabilité en rendant son exploitation plus difficile ou moins dommageable.

4. Surveillance des menaces émergentes : le VOC reste constamment à l’affût des évolutions des cybermenaces en surveillant les bulletins de sécurité, les alertes sur les failles publiques et les rapports d’incidents, afin de se tenir informé des nouvelles méthodes d’attaque et des vulnérabilités récemment identifiées.

- Surveillance des bulletins de sécurité et alertes de vulnérabilité

Le VOC surveille attentivement les bulletins de sécurité émis par les principaux éditeurs de logiciels (tels que Microsoft, Oracle, etc.), ainsi que les alertes de vulnérabilité publique diffusées par des organismes comme le NIST, le CERT et les plateformes de renseignement sur les menaces. Ces sources fournissent des informations précieuses sur les failles récemment découvertes, leur impact potentiel, et les mesures recommandées pour leur correction.

En parallèle, le VOC analyse les rapports d’incidents issus d’attaques réelles ciblant des entreprises ou des infrastructures critiques. Cette démarche permet de suivre de près les nouvelles techniques utilisées par les cybercriminels, telles que l’exploitation de vulnérabilités zero-day ou les méthodes avancées des groupes d’attaquants sophistiqués (APT – Advanced Persistent Threats). Grâce à cette connaissance, la stratégie de gestion des failles peut être ajustée en temps réel pour faire face aux menaces émergentes. La posture cyber et l’importance du renseignement sur les menaces.

La posture cyber d’une organisation est fortement influencée par le renseignement sur les menaces. Ce renseignement joue un rôle central dans la capacité à prioriser les actions de sécurité en fonction des menaces les plus pertinentes pour l’organisation. Plusieurs éléments clés façonnent cette posture :

- Socle de vulnérabilités

Le VOC doit avoir une compréhension approfondie de l’étendue des fragilités auxquelles les systèmes sont exposés. Cela inclut une analyse régulière du périmètre d’exposition, en particulier pour les actifs critiques comme les Single Point of Failure (SPOF), et des services exposés à Internet. Cela permet de concentrer les efforts de correction sur les vulnérabilités qui présentent le plus grand risque. - APT et exploitation des vulnérabilités

Les groupes APT utilisent des techniques avancées pour exploiter des failles souvent inconnues ou non corrigées dans des systèmes essentiels. Le VOC surveille ces menaces en s’appuyant sur des rapports de renseignement sur les attaques, qui décrivent leurs méthodes, les outils employés et les systèmes ciblés. Cela permet de mieux comprendre les failles spécifiques utilisées par ces acteurs malveillants et d’ajuster les priorités pour corriger rapidement les vulnérabilités les plus critiques.

Grâce à ces informations, le VOC peut affiner la priorisation des vulnérabilités, en prenant en compte non seulement la gravité d’une faille (sur la base des scores CVSS), mais aussi sa probabilité d’être exploitée dans le cadre des menaces actuelles. Ainsi, une faille jugée modérée selon son score pourrait être priorisée si elle est activement exploitée par un APT dans le secteur ou la région de l’organisation. - Intégration des programmes de Bug Bounty

L’intégration des Bug Bounties dans la stratégie du VOC permet d’adopter une approche proactive dans la gestion des vulnérabilités. Plutôt que de se limiter aux failles détectées par les outils de scan, ces programmes élargissent le champ de la détection en incluant la perspective des attaquants externes.

5. Les chercheurs impliqués dans les programmes de Bug Bounty sont souvent en mesure de découvrir des failles zero-day sur des zones exposées, telles que les applications web ou les services Internet. Ces vulnérabilités non documentées peuvent représenter un risque majeur pour l’entreprise. En participant à ces programmes, l’organisation peut identifier rapidement des failles critiques avant qu’elles ne soient exploitées par des attaquants malveillants.

6. Sensibilisation et formation : Le VOC a également une mission de formation en sensibilisant les employés aux risques liés aux vulnérabilités et en formant les équipes IT aux bonnes pratiques de sécurité. Cela inclut l’organisation de programmes réguliers pour garantir que tous suivent les protocoles de sécurité adaptés.

- Formation continue et programmes de sensibilisation

Le VOC propose régulièrement des programmes de formation internes, avec une attention particulière pour les équipes IT et les fonctions métiers. Ces sessions couvrent :- La sensibilisation aux cyber-risques : explication des menaces liées aux vulnérabilités (exploits, ransomwares, etc.) pour aider les utilisateurs à reconnaître et à signaler tout comportement suspect.

- La formation aux bonnes pratiques de sécurité : mise en avant des mesures de protection à adopter au quotidien (mise à jour des logiciels, gestion des accès, etc.) afin de limiter les risques d’exploitation.

- La mise à jour régulière des protocoles de sécurité : garantir que chaque équipe est informée des dernières procédures et technologies de remédiation des vulnérabilités.

- Partage des bulletins de priorisation et des scénarios d’exploitation

- La sensibilisation aux cyber-risques : explication des menaces liées aux vulnérabilités (exploits, ransomwares, etc.) pour aider les utilisateurs à reconnaître et à signaler tout comportement suspect.

Le VOC joue également un rôle central dans la communication interne avec les autres entités de cybersécurité, notamment le SOC (Security Operations Center) et le CERT (Computer Emergency Response Team). Pour renforcer la détection des menaces et minimiser les faux positifs, le VOC :

- Diffuse des bulletins de priorisation des vulnérabilités, permettant au SOC et au CERT de mieux concentrer leurs efforts sur les failles les plus critiques.

- Partage des scénarios d’exploitation basés sur les vulnérabilités identifiées, qui serviront à affiner les détections via des indicateurs de compromission (IOC), augmentant ainsi la réactivité des équipes de défense et leur capacité à identifier les attaques réelles.

- Collaboration avec des entités gouvernementales et des partenaires

Le VOC ne se limite pas à la collaboration interne, mais travaille également avec des entités gouvernementales telles que le CERT-FR pour :

- Partager des informations sur les menaces et les vulnérabilités afin de renforcer la sécurité nationale et sectorielle.

- Coordonner des réponses communes à des incidents critiques, en

assurant une ligne de défense consolidée face aux menaces étatiques ou

aux cybercriminels sophistiqués. - Formation des métiers et mise à jour des référentiels

Une autre mission clé du VOC est de sensibiliser les équipes métiers à l’importance d’une gestion proactive des risques et de la sécurité. Cela se traduit par :

- Des formations sur la gestion des risques : Apprendre aux métiers à réaliser des analyses de risque sur leurs propres périmètres et actifs critiques. Cela inclut l’importance de maintenir à jour la CMDB (Configuration Management Database) et les référentiels, ce qui est essentiel pour identifier correctement les vulnérabilités et planifier leur correction.

- Optimisation des ressources et du temps : En incitant les métiers à tenir à jour les actifs et les configurations, le VOC peut améliorer sa capacité à répondre rapidement aux incidents et à remédier aux vulnérabilités, tout en allégeant la charge sur ses équipes.

Technologies et outils utilisés par le VOC

Le VOC repose sur un ensemble d’outils et de technologies avancées pour détecter et corriger les vulnérabilités. Parmi les principaux, on trouve :

- Systèmes de gestion des vulnérabilités : ces plateformes analysent égulièrement les actifs informatiques pour identifier les failles de sécurité.

- Outils d’analyse de code statique et dynamique : ils examinent le code source des applications afin de détecter les vulnérabilités avant leur mise en production.

- Threat Intelligence Platforms (TIP – CTI) : ces plateformes recueillent des informations sur les menaces, les vulnérabilités émergentes et les incidents mondiaux, permettant au VOC d’adapter sa réponse en temps réel.

- Outils d’automatisation des correctifs : ces systèmes facilitent le déploiement rapide de correctifs et mises à jour sur différents systèmes, garantissant ainsi une protection efficace contre les vulnérabilités.

Pourquoi le VOC est-il essentiel aujourd'hui ?

Dans un contexte où les cyberattaques deviennent de plus en plus complexes et fréquentes, il est indispensable pour les entreprises de ne plus se limiter à des réactions post-incidents. Le VOC permet d’adopter une stratégie proactive en cybersécurité, en détectant les vulnérabilités avant qu’elles ne soient exploitées.

Cela réduit significativement les risques d’incidents coûteux et les impacts négatifs sur la réputation de l’organisation.

Par ailleurs, avec l’apparition de réglementations telles que le Règlement Général sur la Protection des Données (RGPD) en Europe et la California Consumer Privacy Act (CCPA) aux États-Unis, les entreprises sont désormais tenues de protéger rigoureusement les données des utilisateurs. Le VOC joue un rôle crucial dans le respect de ces obligations légales en veillant à ce que les systèmes et applications restent sécurisés en permanence contre les failles de sécurité.

Le rôle du VOC : plus qu'une mission technique

Le VOC est conçu pour identifier, analyser et traiter les vulnérabilités informatiques avant qu’elles ne soient exploitées par des acteurs malveillants. Alors qu’un Security Operations Center (SOC) se concentre sur la gestion des incidents en temps réel, le VOC adopte une approche préventive en s’attaquant aux failles potentielles avant

qu’elles ne deviennent critiques.

Mais la portée du VOC ne se limite pas à une fonction purement technologique. Il intervient également dans la prise de décisions stratégiques en matière de gestion des risques et dans l’allocation des ressources nécessaires pour assurer la sécurité de l’organisation.

Les défis managériaux du VOC

La création et la gestion d’un Vulnerability Operations Center (VOC) présentent plusieurs défis de management. Le premier consiste à instaurer une véritable culture de la cybersécurité au sein de l’organisation. Le VOC doit travailler en étroite collaboration avec différents départements, tels que les équipes de développement, d’exploitation, et les ressources humaines. Une communication fluide et une coordination efficace entre ces équipes sont essentielles pour garantir que les vulnérabilités sont non seulement identifiées, mais également corrigées rapidement et efficacement.

Un autre défi managérial réside dans l’engagement des dirigeants dans la gestion des vulnérabilités. Les cadres exécutifs (CEO, CFO, CIO) doivent saisir les enjeux associés aux failles de sécurité et soutenir activement les initiatives pour les réduire.

Cela requiert souvent des décisions stratégiques, telles que l’allocation de ressources, la priorisation des actions de sécurité et l’intégration de la gestion des risques dans la gouvernance globale de l’entreprise.

Enfin, un VOC performant repose sur une équipe qualifiée et experte en cybersécurité. Cela nécessite de recruter, former et fidéliser des talents spécialisés, un défi majeur dans un environnement où la pénurie de compétences en sécurité informatique devient de plus en plus préoccupante.

Les enjeux politiques et réglementaires

Les cyberattaques représentent non seulement un danger pour la stabilité des entreprises, mais elles sont également devenues des préoccupations majeures sur le plan politique. La pression législative s’intensifie, avec des réglementations comme le RGPD en Europe ou la CCPA en Californie, qui obligent les entreprises à protéger les données sensibles. Le rôle du VOC est donc crucial pour éviter que les vulnérabilités ne mènent à des violations de données pouvant exposer l’organisation à des sanctions légales et à des amendes sévères.

Le VOC contribue directement à la conformité réglementaire en assurant une surveillance continue des systèmes et en veillant à ce que les correctifs nécessaires soient rapidement mis en place pour répondre aux exigences légales. Dans des secteurs tels que la finance ou la santé, où les régulateurs imposent des standards rigoureux en matière de cybersécurité, le VOC devient un pilier essentiel pour éviter les pénalités et maintenir la confiance des parties prenantes

Les défis budgétaires : trouver un juste équilibre entre coûts et performance

La mise en place et la gestion d’un Vulnerability Operations Center (VOC) nécessitent des investissements conséquents, soulevant ainsi des questions budgétaires importantes. Les entreprises doivent déterminer quelle proportion de leur budget allouer à la gestion proactive des vulnérabilités, tout en équilibrant ces dépenses avec d’autres priorités stratégiques.

Il est essentiel pour la direction de mesurer le retour sur investissement (ROI) des dépenses en cybersécurité, en considérant non seulement les coûts initiaux, mais aussi les économies réalisées grâce à la prévention des attaques. Les organisations qui n’investissent pas suffisamment dans le VOC s’exposent à des cyberattaques coûteuses susceptibles de perturber leurs activités, de nuire à leur réputation et d’engendrer des pertes financières importantes.

Le VOC doit démontrer son efficacité en prouvant que détecter et corriger les vulnérabilités permet d’éviter des incidents potentiellement bien plus coûteux. Cela exige la mise en place d’indicateurs clés de performance (KPI) pour évaluer l’efficacité du VOC et justifier ces investissements auprès des décideurs.

Conclusion :

Le Vulnerability Operations Center (VOC) dépasse une simple fonction technique : il est désormais une pièce maîtresse dans la stratégie de gestion des risques, la conformité réglementaire, les choix budgétaires et les défis de gouvernance. Aujourd’hui, la capacité d’une entreprise à anticiper, maîtriser et réduire les vulnérabilités est cruciale pour rester résiliente face aux cybermenaces.

Dans un monde où la cybersécurité est un facteur de réussite incontournable, le VOC se positionne comme un levier indispensable pour assurer la durabilité et la compétitivité des organisations. En s’appuyant sur une vision stratégique à long terme et une gestion optimisée des ressources humaines, financières et technologiques, le VOC permet une détection proactive des vulnérabilités et une gestion ciblée des menaces. Alors que les cyberattaques deviennent de plus en plus complexes et fréquentes, le VOC est essentiel pour garantir une protection solide et pérenne.

Mohamed Aïssou